PASOS PARA LA REALIZACIÓN

Configurar los parámetros básicos en el R1.

a. Desactive la búsqueda del DNS.

b. Configure el nombre del dispositivo como se muestra en la topología.

c. Cree una interfaz loopback en el R1.

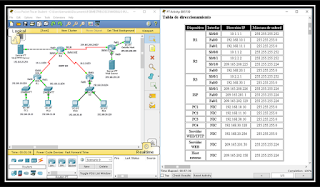

d. Configure las direcciones IP de interfaz, como se muestra en la topología y en la tabla de

direccionamiento.

e. Configure class como la contraseña del modo EXEC privilegiado.

f. Asigne la frecuencia de reloj 128000 a la interfaz S0/0/0.

g. Asigne cisco como la contraseña de vty y la contraseña de consola, y habilite el acceso por Telnet. Configure logging synchronous para las líneas de consola y las líneas vty.

h. Habilite el acceso web en el R1 para simular un servidor web con autenticación local para el usuario

admin.

R1(config)# ip http server

R1(config)# ip http authentication local

R1(config)# username admin privilege 15 secret class

configurar los parámetros básicos en el ISP.

a. Configure el nombre del dispositivo como se muestra en la topología.

b. Cree las interfaces loopback en el ISP.

c. Configure las direcciones IP de interfaz, como se muestra en la topología y en la tabla de

direccionamiento.

d. Desactive la búsqueda del DNS.

e. Asigne class como la contraseña del modo EXEC privilegiado.

f. Asigne la frecuencia de reloj 128000 a la interfaz S0/0/1.

g. Asigne cisco como la contraseña de vty y la contraseña de consola, y habilite el acceso por Telnet. Configure logging synchronous para las líneas de consola y las líneas vty.

h. Habilite el acceso web en el ISP. Utilice los mismos parámetros que en el paso 2h.

configurar los parámetros básicos en el R3.

a. Configure el nombre del dispositivo como se muestra en la topología.

b. Cree una interfaz loopback en el R3.

c. Configure las direcciones IP de interfaz, como se muestra en la topología y en la tabla de

direccionamiento.

d. Desactive la búsqueda del DNS.

e. Asigne class como la contraseña del modo EXEC privilegiado.

f. Asigne cisco como la contraseña de consola y configure logging synchronous en la línea de consola.

g. Habilite SSH en el R3.

R3(config)# ip domain-name cisco.com

R3(config)# crypto key generate rsa modulus 1024

R3(config)# line vty 0 4

R3(config-line)# login local

R3(config-line)# transport input ssh

h. Habilite el acceso web en el R3. Utilice los mismos parámetros que en el paso 2h.

Configure la ACL en el R1. Use 100 como el número de la ACL.

R1(config)# access-list 100 remark Allow Web & SSH Access

R1(config)# access-list 100 permit tcp host 192.168.10.3 host 10.2.2.1 eq 22

R1(config)# access-list 100 permit tcp any any eq 80

Aplique la ACL 100 a la interfaz S0/0/0.

R1(config)# int s0/0/0

R1(config-if)# ip access-group 100 out

Configure la política en el R3. Asigne el nombre WEB-POLICY a la ACL.

R3(config)# ip access-list extended WEB-POLICY

R3(config-ext-nacl)# permit tcp 192.168.30.0 0.0.0.255 host 10.1.1.1 eq 80

R3(config-ext-nacl)# permit tcp 192.168.30.0 0.0.0.255 209.165.200.224

0.0.0.31 eq 80

b. Aplique la ACL WEB-POLICY a la interfaz S0/0/1.

R3(config-ext-nacl)# int S0/0/1

R3(config-if)# ip access-group WEB-POLICY out

Ingrese al modo de configuración global y modifique la ACL en el R1.

R1(config)# ip access-list extended 100

R1(config-ext-nacl)# 30 permit ip 192.168.10.0 0.0.0.255 192.168.30.0

0.0.0.255

R1(config-ext-nacl)# end

Ingrese al modo de configuración global y modifique la ACL en el R3.

R3(config)# ip access-list extended WEB-POLICY

R3(config-ext-nacl)# 30 permit ip 192.168.30.0 0.0.0.255 192.168.10.0

0.0.0.255

R3(config-ext-nacl)# end