En esta actividad, después de ver el vídeo presentado por la maestra, contestamos lo siguiente:

viernes, 27 de mayo de 2016

ACTIVIDAD 15: configuración de OSPFv3 básico de área única

En esta actividad se realizó lo siguiente:

Parte 1: armar la red y configurar los parámetros básicos de los dispositivos

Parte 2: configurar y verificar el routing OSPFv3

Parte 3: configurar interfaces pasivas OSPFv3

Información básica/situación

El protocolo OSPF (Open Shortest Path First) es un protocolo de routing de estado de enlace para las redes

IP. Se definió OSPFv2 para redes IPv4, y OSPFv3 para redes IPv6.

En esta actividad, configurará la topología de la red con routing OSPFv3, asignará ID de router, configurará

interfaces pasivas y utilizará varios comandos de CLI para ver y verificar la información de routing OSPFv3.

Parte 2: configurar el routing OSPFv3

Paso 1: asignar ID a los routers.

OSPFv3 sigue utilizando una dirección de 32 bits para la ID del router. Debido a que no hay direcciones IPv4

configuradas en los routers, asigne manualmente la ID del router. Escriba los comandos utilizados en el R1.

Paso 2: configurar OSPFv6 en el R1.

Con IPv6, es común tener varias direcciones IPv6 configuradas en una interfaz. La instrucción network se

eliminó en OSPFv3. En cambio, el routing OSPFv3 se habilita en el nivel de la interfaz.

a. Emita el comando ipv6 ospf 1 area 0 para cada interfaz en el R1 que participará en el routing OSPFv3.

Parte 3: configurar las interfaces pasivas de OSPFv3

El comando passive-interface evita que se envíen actualizaciones de routing a través de la interfaz de

router especificada. Esto se hace comúnmente para reducir el tráfico en las redes LAN, ya que no necesitan

recibir comunicaciones de protocolo de routing dinámico. .

a. Emita el comando show ipv6 ospf interface g0/0 en el R1. Observe el temporizador que indica cuándo

se espera el siguiente paquete de saludo. Los paquetes de saludo se envían cada 10 segundos y se

utilizan entre los routers OSPF para verificar que sus vecinos estén activos.

b. Emita el comando passive-interface para cambiar la interfaz G0/0 en el R1 a pasiva.

ACTIVIDAD 13.- CONFIGURACIÓN BÁSICA DE RIPv2 Y RIPng

En esta actividad realizamos lo siguiente:

- Crear una ruta estática ip route 0.0.0.0 0.0.0.0 209.165.201.2

- El router anunciará una ruta a los otros routers si se agrega el comando router rip

- default.information originate

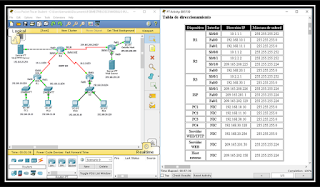

ACTIVIDAD 12.- Verifying IPV6 and IPV4

En esta actividad realizamos lo siguiente:

Part 1: Complete the Addressing Table Documentation

Step 1: Use ipconfig to verify IPv4 addressing.

a. Click PC1 and click the Desktop tab > Command Prompt.

b. Enter the ipconfig /all command to collect the IPv4 information. Fill in the Addressing Table with the IPv4 address, subnet mask, and default gateway.

c. Click PC2 and click the Desktop tab > Command Prompt.

d. Enter the ipconfig /all command to collect the IPv4 information. Fill in the Addressing Table with the IPv4 address, subnet mask, and default gateway.

Step 2: Use ipv6config to verify IPv6 addressing.

a. On PC1, enter the ipv6config /all command to collect the IPv6 information. Fill in the Addressing Table with the IPv6 address, subnet prefix, and default gateway.

b. On PC2, enter the ipv6config /all command to collect the IPv6 information. Fill in the Addressing Table with the IPv6 address, subnet prefix, and default gateway.

Part 3: Discover the Path by Tracing the Route

Step 1: Use tracert to discover the IPv4 path.

a. From PC1, trace the route to PC2.

PC> tracert 10.10.1.20

Step 2: Use tracert to discover the IPv6 path.

a. From PC1, trace the route to the IPv6 address for PC2.

PC> tracert 2001:DB8:1:4::A

ACTIVIDAD 11.- Configuring IPV6 addresing

REFLEXIÓN:

En esta actividad realizamos la configuración del protocolo RIP Y

OSPF mediante la configuración del IPV6 y así poder lograr la

conectividad entre las dos redes teníamos que tener cuidado ya que la

ips son diferentes y no confundirnos.

ACTIVIDAD 10.- Verifying and Troubleshooting NAT Configurations

En esta actividad realizamos lo siguiente:

Parte 1: aislar los problemas

Haga ping al Servidor1 desde PC1 , PC2 , L1 , L2 y R2 . Registre cada ping correcto. Haga ping a cualquier otra máquina según sea necesario.

Parte 2: resolver los problemas de configuración NAT

Paso 1: ver las traducciones NAT en el R2.

Si la NAT está funcionando, debería haber entradas de tabla.

Paso 2: mostrar la configuración en ejecución del R2.

El puerto interno de NAT debe alinearse con la dirección privada, mientras que el puerto externo de NAT debe alinearse con la dirección pública.

Paso 3: corregir las interfaces.

Asigne los comandos ip nat inside e ip nat outside a los puertos correctos.

Paso 4: hacer ping al Servidor1 desde PC1, PC2, L1, L2 y el R2.

Registre cada ping correcto. Haga ping a cualquier otra máquina según sea necesario.

Paso 5: ver las traducciones NAT en el R2.

Si la NAT está funcionando, debería haber entradas de tabla.

Paso 6: mostrar la lista de acceso 101 en el R2.

La máscara wildcard debe abarcar las redes 10.4.10.0 y 10.4.11.0.

Paso 7: corregir la lista de acceso.

Elimine access-list 101 y reemplácela por una lista similar que también tenga la longitud de una sola instrucción. La única diferencia debe ser el valor de wildcard.

Parte 3: verificar conectividad

Paso 1: verificar la conectividad al Servidor1.

Registre cada ping correcto. Todos los hosts deben poder hacer ping al Servidor1 , al R1 y al R2 . Solucione los problemas si los mensajes ping no son correctos.

Paso 2: ver las traducciones NAT en el R2.

La NAT debe mostrar varias entradas de tabla.

ACTIVIDAD 9.- Implementing STATIC and DYNAMIC NAT

En esta actividad realizamos lo siguiente:

Parte 1: configurar la NAT dinámica con PAT

Paso 1: configurar el tráfico que se permitirá para traducciones NAT.

En el R2 , configure una ACL estándar con nombre R2NAT que utilice tres instrucciones para permitir, en orden, los siguientes espacios de direcciones privadas: 192.168.10.0/24, 192.168.20.0/24 y 192.168.30.0/24.

Paso 2: configurar un conjunto de direcciones para NAT.

a. Configure el R2 con un conjunto de NAT que utilice las dos primeras direcciones en el espacio de direcciones 209.165.202.128/30. La cuarta dirección se utiliza para la NAT estática más adelante, en la parte 2.

Paso 3: asociar la ACL con nombre con el conjunto de NAT y habilitar PAT.

Paso 4: configurar las interfaces NAT

Configure las interfaces de R2 con los comandos NAT internos y externos adecuados.

Parte 2: configurar la traducción NAT estática

Consulte la topología. Cree una traducción de NAT estática para asignar la dirección interna de local.pka a su dirección externa.

Parte 3: verificar la implementación de NAT

Paso 1: acceder a los servicios de acceso a través de Internet

a. Mediante el navegador web de la PC1 o la PC3 , acceda a la página web de cisco.pka .

b. Mediante el navegador web de la PC4 , acceda a la página web de local.pka .

Paso 2: observar traducciones NAT

Vea las traducciones NAT en R2 .

R2# show ip nat translations

ACTIVIDAD 8.- Configuring DYNAMIC NAT

REFLEXIÓN:

Esta práctica es parecida a la anterior debido a que se sigue

trabajando con NAT. Se siguen haciendo las traducciones de direcciones

de privadas a públicas. Además de que se utiliza también una lista de

acceso, es por eso que eran necesarios los conocimientos acerca de este

tema que fueron vistos en anteriores módulos.

ACTIVIDAD 7.- CONFIGURING STATIC NAT

En esta actividad hicimos lo siguiente:

Paso 1: intentar conectarse al Servidor1 mediante Simulation Mode (Modo de simulación).

a. Desde la PC1 o la L1 , intente conectarse a la página web del Servidor1 en 172.16.16.1. Utilice el navegador web para navegar el Servidor1 en 172.16.16.1. Los intentos deben fallar.

b. Desde la PC1 , haga ping a la interfaz S0/0/0 del R1 . El ping debe tener éxito.

Paso 2: ver la tabla de routing del R1 y la configuración en ejecución.

a. Observe la configuración en ejecución en R1 . Observe que no hay comandos que refieran a NAT.

b. Verifique que la tabla de routing no tenga las entradas que se refieran a las direcciones IP utilizadas por la PC1 y la L1 .

c. Verifique que el R1 no utilice NAT.

R1# show ip nat translations

Parte 2: configurar la traducción NAT estática

Paso 1: configurar instrucciones de NAT estática.

Consulte la topología. Cree una traducción de NAT estática para asignar la dirección interna del Servidor1 a su dirección externa.

Paso 2: configurar las interfaces.

Configure las interfaces internas y externas adecuadas.

Parte 3: probar el acceso con NAT

Paso 1: verificar la conectividad a la página web del Servidor1.

a. Abra el símbolo del sistema en la PC1 o la L1 , e intente hacer ping a la dirección pública del Servidor1 . Los pings deben tener éxito.

b. Verifique que tanto la PC1 como la L1 ahora puedan acceder a la página web del Servidor1 .

Paso 2: observar traducciones NAT

Utilice los siguientes comandos para verificar la configuración de NAT estática:

show running-config

show ip nat translations

show ip nat statistics

ACTIVIDAD 5.- CONFIGURACIÓN DE ROUTER COMO DHCP

Primero vamos a activar el servicio con el comando.

Router(config)#service dhcp

Luego damos el rango de ip´s a excluir del direccionamiento con el

comando.

Router(config)#ip dhcp excluded-address 192.168.1.1

192.168.1.20

Despues le damos un nombre al pool del direccionamiento con el comando.

Router(config)#ip dhcp pool cisco

Le damos el Pool de direcciones IP

Router(DHCP-config)#network 192.168.1.0 255.255.255.0

Le damos la IP que será la puerta de enlace

Router(DHCP-config)#default-router 192.168.1.1

Damos la IP del servidor DNS que utilizaran los hosts

Router(DHCP-config)#dns-server 192.168.1.3

Configurar la Puerta de Enlace

Router(config)#interface fasethernet0/0

Router(config-if)#ip address 192.168.1.1 255.255.255.0

Router(config-if)#no shutdown

Router(config-if)#no shutdown

REFLEXIÓN:

En esta actividad era ocupar el equipo físico del laboratorio para configurar un router como DHCP y así ver

el comportamiento del mismo y a su ves conectar dos computadoras y ver

que por default asigna una red a cada pc y es muy importante saber este

tipo de configuraciones.

ACTIVIDAD 4.- ALTERNATIVAS PARA CONFIGURACIÓN DHCP

REFLEXIÓN:

En esta actividad se empezó a ver la manera de configurar DHCP, es

por eso que dentro de una misma actividad se realizaron tres

ejercicios. En el primero se ve la configuración más sencilla del DHCP,

que es utilizando un servidor, en esto solo se necesita habilitar el

DHCP en el servidor. En el segundo ejercicio ya se utiliza un router

para realizar las funciones del DHCP y dentro de la actividad se

incluyen los comandos necesarios para llevar a cabo la configuración del

router como servidor DHCP. En el tercero se utilizan solamente routers

tanto como servidor DHCP como de cliente.

ACTIVIDAD 3.- DESAFÍO DE HABILIDADES

REFLEXIÓN

Esta actividad se requiere de configurar una ruta predeterminada y el enrutamiento dinámico mediante la versión 2 del RIP. También se agregan servicios de banda ancha a la red. Por último, se configurarán ACL en dos routers para controlar el tráfico de red Debido a que el Packet Tracer es muy específico en la manera de clasificar las ACL, las reglas de ACL se deberán configurar en el orden dado.

ACTIVIDAD 2.- CONFIGURACIÓN VPN

En esta actividad, configurará dos routers para admitir una VPN

con IPsec de sitio a sitio para el tráfico que fluye de sus respectivas

LAN. El tráfico de la VPN con IPsec pasa a través de otro router que no

tiene conocimiento de la VPN. IPsec proporciona una transmisión segura

de la información confidencial a través de redes sin protección, como

Internet. IPsec funciona en la capa de red, por lo que protege y

autentica los paquetes IP entre los dispositivos IPsec participantes

(peers), como los routers Cisco.

ACTIVIDAD 1B.- RA TECHNOLOGIES

En esta actividad leímos un documento e hicimos una tabla comparativa, así como también un cuadro sinóptico del tema.

ACTIVIDAD 1A.- Servicios de Banda Ancha

En

esta actividad, desempeñamos la capacidad para agregar dispositivos y

conexiones de banda ancha al Packet Tracer. Aunque no puede configurar

DSL ni módem por cable, puede simular la conectividad de extremo a

extremo a dispositivos de teletrabajadores.

viernes, 22 de abril de 2016

ACTIVIDAD 22 CONFIGURACION Y VERIFICACION DE ACL EXTENDIDA: RETO

PASOS PARA LA REALIZACIÓN

Configurar los parámetros básicos en el R1.

a. Desactive la búsqueda del DNS.

b. Configure el nombre del dispositivo como se muestra en la topología.

c. Cree una interfaz loopback en el R1.

d. Configure las direcciones IP de interfaz, como se muestra en la topología y en la tabla de

direccionamiento.

e. Configure class como la contraseña del modo EXEC privilegiado.

f. Asigne la frecuencia de reloj 128000 a la interfaz S0/0/0.

g. Asigne cisco como la contraseña de vty y la contraseña de consola, y habilite el acceso por Telnet. Configure logging synchronous para las líneas de consola y las líneas vty.

h. Habilite el acceso web en el R1 para simular un servidor web con autenticación local para el usuario

admin.

R1(config)# ip http server

R1(config)# ip http authentication local

R1(config)# username admin privilege 15 secret class

configurar los parámetros básicos en el ISP.

a. Configure el nombre del dispositivo como se muestra en la topología.

b. Cree las interfaces loopback en el ISP.

c. Configure las direcciones IP de interfaz, como se muestra en la topología y en la tabla de

direccionamiento.

d. Desactive la búsqueda del DNS.

e. Asigne class como la contraseña del modo EXEC privilegiado.

f. Asigne la frecuencia de reloj 128000 a la interfaz S0/0/1.

g. Asigne cisco como la contraseña de vty y la contraseña de consola, y habilite el acceso por Telnet. Configure logging synchronous para las líneas de consola y las líneas vty.

h. Habilite el acceso web en el ISP. Utilice los mismos parámetros que en el paso 2h.

configurar los parámetros básicos en el R3.

a. Configure el nombre del dispositivo como se muestra en la topología.

b. Cree una interfaz loopback en el R3.

c. Configure las direcciones IP de interfaz, como se muestra en la topología y en la tabla de

direccionamiento.

d. Desactive la búsqueda del DNS.

e. Asigne class como la contraseña del modo EXEC privilegiado.

f. Asigne cisco como la contraseña de consola y configure logging synchronous en la línea de consola.

g. Habilite SSH en el R3.

R3(config)# ip domain-name cisco.com

R3(config)# crypto key generate rsa modulus 1024

R3(config)# line vty 0 4

R3(config-line)# login local

R3(config-line)# transport input ssh

h. Habilite el acceso web en el R3. Utilice los mismos parámetros que en el paso 2h.

Configure la ACL en el R1. Use 100 como el número de la ACL.

R1(config)# access-list 100 remark Allow Web & SSH Access

R1(config)# access-list 100 permit tcp host 192.168.10.3 host 10.2.2.1 eq 22

R1(config)# access-list 100 permit tcp any any eq 80

Aplique la ACL 100 a la interfaz S0/0/0.

R1(config)# int s0/0/0

R1(config-if)# ip access-group 100 out

Configure la política en el R3. Asigne el nombre WEB-POLICY a la ACL.

R3(config)# ip access-list extended WEB-POLICY

R3(config-ext-nacl)# permit tcp 192.168.30.0 0.0.0.255 host 10.1.1.1 eq 80

R3(config-ext-nacl)# permit tcp 192.168.30.0 0.0.0.255 209.165.200.224

0.0.0.31 eq 80

b. Aplique la ACL WEB-POLICY a la interfaz S0/0/1.

R3(config-ext-nacl)# int S0/0/1

R3(config-if)# ip access-group WEB-POLICY out

Ingrese al modo de configuración global y modifique la ACL en el R1.

R1(config)# ip access-list extended 100

R1(config-ext-nacl)# 30 permit ip 192.168.10.0 0.0.0.255 192.168.30.0

0.0.0.255

R1(config-ext-nacl)# end

Ingrese al modo de configuración global y modifique la ACL en el R3.

R3(config)# ip access-list extended WEB-POLICY

R3(config-ext-nacl)# 30 permit ip 192.168.30.0 0.0.0.255 192.168.10.0

0.0.0.255

R3(config-ext-nacl)# end

ACTIVIDAD 21 DESAFÍO DE HABILIDADES

REFLEXIÓN:

En esta actividad, demostrará su capacidad para configurar las ACL que cumplen con cinco políticas de seguridad. Además, configurará PPP y el enrutamiento OSPF. Los dispositivos ya están configurados con direccionamiento IP. La contraseña EXEC del usuario es cisco y la contraseña EXEC privilegiada es class.

ACTIVIDAD 20 DESAFÍO ACLs

REFLEXIÓN:

En esta actividad era configurar lo básico ya después teníamos que configurar unas ACL nombradas que negaran el trafico del telnet también configuramos ACL extendidas la cual se complico por que no admitía unos comandos.

ACTIVIDAD 19 EJERCICIOS ACL EXTENDIDAS

REFLEXIÓN:

En esta actividad realizamos las configuraciones correspondientes ya después que verificamos la conectividad de extremo a extremo aplicamos lo que era la seguridad mediante las ACL unas se me complicaban pero ya después de entenderlas fue mucho mas fácil..

ACTIVIDAD 18 MAPA CONCEPTUAL ACLs COMPLEJAS

Dentro de las ACLs complejas tenemos 3 tipos: dinámicas, reflexivas y basadas en tiempo pero en el currículo oficial no se ven muy a fondo ni se dan mayores ejemplos. A continuación les describo cada una de ellas y al final de la entrada describo las acl nombradas son un tipo de acl que facilita la configuración y administración de ACLs.

REFLEXIÓN:

En esta actividad teníamos que configurar una topologia la cual le teníamos que aplicar la seguridad mediante las ACL despues era elaborar una mapa conceptual de las ACL complejas.Las ACL son un mecanismo para clasificar tráfico y por lo tanto se usan en muchas tecnologías en los enrutadores, por ejemplo para direccionamiento tráfico usando PBR. Para la próxima entrega haremos muchos ejemplos en una topología compleja en la que podamos ver en la práctica todo lo que hemos explorado tan teóricamente.

ACTIVIDAD 17 PRÁCTICA ACLS EXTENDIDAS

En esta actividad hicimos lo siguiente:

Parte 1: configurar, aplicar y verificar una ACL extendida numerada

Paso 1: configurar una ACL para que permita tráfico FTP e ICMP.

a. Desde el modo de configuración global en el R1, introduzca el siguiente comando para determinar el

primer número válido para una lista de acceso extendida.

R1(config)# access-list ?

b. Agregue 100 al comando, seguido de un signo de interrogación.

R1(config)# access-list 100 ?

c. Para permitir el tráfico FTP, introduzca permit, seguido de un signo de interrogación.

R1(config)# access-list 100 permit ?

d. Esta ACL permite tráfico FTP e ICMP. ICMP se indica más arriba, pero FTP no, porque FTP utiliza TCP.

Entonces, se introduce TCP. Introduzca tcp para refinar aún más la ayuda de la ACL.

R1(config)# access-list 100 permit tcp ?

e. Observe que se podría filtrar por PC1 por medio de la palabra clave host o bien se podría permitir

cualquier (any) host. En este caso, se permite cualquier dispositivo que tenga una dirección que

pertenezca a la red 172.22.34.64/27. Introduzca la dirección de red, seguida de un signo de

interrogación.

R1(config)# access-list 100 permit tcp 172.22.34.64 ?

g. Introduzca la máscara wildcard, seguida de un signo de interrogación.

R1(config)# access-list 100 permit tcp 172.22.34.64 0.0.0.31 ?

h. Configure la dirección de destino. En esta situación, se filtra el tráfico hacia un único destino: el servidor.

Introduzca la palabra clave host seguida de la dirección IP del servidor.

R1(config)# access-list 100 permit tcp 172.22.34.64 0.0.0.31 host

172.22.34.62 ?

i. Observe que una de las opciones es <cr> (retorno de carro). Es decir, puede presionar la tecla Enter,

y la instrucción permitiría todo el tráfico TCP. Sin embargo, solo se permite el tráfico FTP. Por lo tanto,

introduzca la palabra clave eq, seguida de un signo de interrogación para mostrar las opciones

disponibles. Luego, introduzca ftp y presione la tecla Enter.

R1(config)# access-list 100 permit tcp 172.22.34.64 0.0.0.31 host

172.22.34.62 eq ?

j. Cree una segunda instrucción de lista de acceso para permitir el tráfico ICMP (ping, etcétera) desde la

PC1 al Servidor. Observe que el número de la lista de acceso es el mismo y que no es necesario

detallar un tipo específico de tráfico ICMP.

R1(config)# access-list 100 permit icmp 172.22.34.64 0.0.0.31 host

172.22.34.62

Paso 2: aplicar la ACL a la interfaz correcta para filtrar el tráfico.

Desde la perspectiva del R1, el tráfico al cual se aplica la ACL 100 ingresa desde la red conectada a la

interfaz Gigabit Ethernet 0/0. Ingrese al modo de configuración de interfaz y aplique la ACL.

R1(config)# interface gigabitEthernet 0/0

R1(config-if)# ip access-group 100 in

Parte 2: configurar, aplicar y verificar una ACL extendida con nombre

Paso 1: configurar una ACL para que permita acceso HTTP y tráfico ICMP.

a. Las ACL con nombre comienzan con la palabra clave ip. Desde el modo de configuración global del R1,

introduzca el siguiente comando, seguido por un signo de interrogación.

R1(config)# ip access-list ?

b. Puede configurar ACL estándar y extendidas con nombre. Esta lista de acceso filtra tanto las direcciones

IP de origen como de destino, por lo tanto, debe ser extendida. Introduzca HTTP_ONLY como nombre.

(A los fines de la puntuación de Packet Tracer, el nombre distingue mayúsculas de minúsculas).

R1(config)# ip access-list extended HTTP_ONLY

c. El indicador de comandos cambia. Ahora está en el modo de configuración de ACL extendida con

nombre. Todos los dispositivos en la LAN de la PC2 necesitan acceso TCP. Introduzca la dirección de

red, seguida de un signo de interrogación.

R1(config-ext-nacl)# permit tcp 172.22.34.96 ?

e. Para finalizar la instrucción, especifique la dirección del servidor como hizo en la parte 1 y filtre el tráfico

www.

R1(config-ext-nacl)# permit tcp 172.22.34.96 0.0.0.15 host 172.22.34.62 eq www

f. Cree una segunda instrucción de lista de acceso para permitir el tráfico ICMP (ping, etcétera) desde la

PC2 al Servidor. Nota: la petición de entrada se mantiene igual, y no es necesario detallar un tipo

específico de tráfico ICMP.

R1(config-ext-nacl)# permit icmp 172.22.34.96 0.0.0.15 host 172.22.34.62

Paso 2: aplicar la ACL a la interfaz correcta para filtrar el tráfico.

Desde la perspectiva del R1, el tráfico al cual se aplica la lista de acceso HTTP_ONLY ingresa desde la red

conectada a la interfaz Gigabit Ethernet 0/1. Ingrese al modo de configuración de interfaz y aplique la ACL.

R1(config)# interface gigabitEthernet 0/1

R1(config-if)# ip access-group HTTP_ONLY in

ACTIVIDAD 16 CONFIGURACIÓN ACLS EXTENDIDAS

Después de haber practicado las acl con la actividad anterior, se llevó a cabo esta otra actividad en la cual también se utilizaron estas listas de acceso. Estos ejercicios siguen funcionando como una manera para comprender más del tema, o mejor dicho para acostumbrarse a utilizar este tipo de listas.

ACTIVIDAD 15 CONFIGURACIÓN Y VERIFIFICACIÓN DE EXTENDED ACLs

Parte 1: Configurar dispositivos y verificar la conectividad

Paso 1: configurar las direcciones IP en la PC-A y en la PC-C.

Paso 2: configurar los parámetros básicos en el R1.

a. Desactive la búsqueda del DNS.

b. Configure el nombre del dispositivo como se muestra en la topología.

c. Cree una interfaz loopback en el R1.

d. Configure las direcciones IP de interfaz, como se muestra en la topología y en la tabla de

direccionamiento.

e. Configure class como la contraseña del modo EXEC privilegiado.

f. Asigne la frecuencia de reloj 128000 a la interfaz S0/0/0.

g. Asigne cisco como la contraseña de vty y la contraseña de consola, y habilite el acceso por Telnet.

Configure logging synchronous para las líneas de consola y las líneas vty.

h. Habilite el acceso web en el R1 para simular un servidor web con autenticación local para el usuario

admin.

R1(config)# ip http server

R1(config)# ip http authentication local

R1(config)# username admin privilege 15 secret class

Paso 3: configurar los parámetros básicos en el ISP.

a. Configure el nombre del dispositivo como se muestra en la topología.

b. Cree las interfaces loopback en el ISP.

c. Configure las direcciones IP de interfaz, como se muestra en la topología y en la tabla de

direccionamiento.

d. Desactive la búsqueda del DNS.

e. Asigne class como la contraseña del modo EXEC privilegiado.

f. Asigne la frecuencia de reloj 128000 a la interfaz S0/0/1.

g. Asigne cisco como la contraseña de vty y la contraseña de consola, y habilite el acceso por Telnet.

Configure logging synchronous para las líneas de consola y las líneas vty.

h. Habilite el acceso web en el ISP. Utilice los mismos parámetros que en el paso 2h.

Paso 4: configurar los parámetros básicos en el R3.

a. Configure el nombre del dispositivo como se muestra en la topología.

b. Cree una interfaz loopback en el R3.

c. Configure las direcciones IP de interfaz, como se muestra en la topología y en la tabla de

direccionamiento.

d. Desactive la búsqueda del DNS.

e. Asigne class como la contraseña del modo EXEC privilegiado.

f. Asigne cisco como la contraseña de consola y configure logging synchronous en la línea de consola.

g. Habilite SSH en el R3.

R3(config)# ip domain-name cisco.com

R3(config)# crypto key generate rsa modulus 1024

R3(config)# line vty 0 4

R3(config-line)# login local

R3(config-line)# transport input ssh

h. Habilite el acceso web en el R3. Utilice los mismos parámetros que en el paso 2h.

Paso 5: Configurar los parámetros básicos en el S1 y el S3.

a. Configure los nombres de host como se muestra en la topología.

b. Configure las direcciones IP de las interfaces de administración como se muestra en la topología y en la

tabla de direccionamiento.

c. Desactive la búsqueda del DNS.

d. Configure class como la contraseña del modo EXEC privilegiado.

e. Configure la dirección de gateway predeterminado.

Paso 6: Configure el routing de EIGRP en el R1, el ISP y el R3.

a. Configure el sistema autónomo (AS) número 10 y anuncie todas las redes en el R1, el ISP y el R3.

Desactivar la sumarización automática.

b. Después de configurar EIGRP en el R1, el ISP y el R3, verifique que todos los routers tengan tablas de

routing completas con todas las redes. De lo contrario, resuelva el problema.

e. Abra un navegador web en la PC-A y vaya a http://209.165.200.225 en el ISP. Se le pide que introduzca

un nombre de usuario y contraseña. Utilice admin como el nombre de usuario y class como la

contraseña. Si se le solicita que acepte una firma, acéptela.

f. Abra un navegador web en la PC-C y vaya a http://10.1.1.1 en el R1. Se le pide que introduzca un

nombre de usuario y contraseña. Utilice admin como el nombre de usuario y class como la contraseña.

Si se le solicita que acepte una firma, acéptela.

Parte 2: configurar y verificar ACL extendidas numeradas y con nombre

Las políticas de seguridad son las siguientes:

1. Permitir que el tráfico web que se origina en la red 192.168.10.0/24 vaya a cualquier red.

2. Permitir una conexión SSH a la interfaz serial del R3 desde la PC-A.

3. Permitir que los usuarios en la red 192.168.10.0.24 accedan a la red 192.168.20.0/24.

4. Permitir que el tráfico web que se origina en la red 192.168.30.0/24 acceda al R1 mediante la interfaz

web y la red 209.165.200.224/27 en el ISP. NO se debe permitir que la red 192.168.30.0/24 tenga

acceso a cualquier otra red a través de la web.

Parte 3: modificar y verificar ACL extendidas

Debido a las ACL aplicadas en el R1 y el R3, no se permiten pings ni ningún otro tipo de tráfico entre las

redes LAN en el R1 y el R3. La administración decidió que debe permitirse todo el tráfico entre las redes

192.168.10.0/24 y 192.168.30.0/24. Debe modificar las ACL en el R1 y el R3.

Paso 1: modificar la ACL 100 en el R1.

b. Ingrese al modo de configuración global y modifique la ACL en el R1.

R1(config)# ip access-list extended 100

R1(config-ext-nacl)# 30 permit ip 192.168.10.0 0.0.0.255 192.168.30.0

0.0.0.255

R1(config-ext-nacl)# end

c. Emita el comando show access-lists.

Paso 2: modificar la ACL WEB-POLICY en el R3.

a. En el modo EXEC privilegiado en el R3, emita el comando show access-lists.

b. Ingrese al modo de configuración global y modifique la ACL en el R3.

R3(config)# ip access-list extended WEB-POLICY

R3(config-ext-nacl)# 30 permit ip 192.168.30.0 0.0.0.255 192.168.10.0

0.0.0.255

R3(config-ext-nacl)# end

ACTIVIDAD 14 EXTENDED ACLs

En esta actividad hicimos lo siguiente:

Utilice una ACL nombrada para implementar la política siguiente:

· Bloquee el acceso HTTP y HTTPS desde PC1 a Server1 y a Server2. Los servidores están dentro de la nube, y usted solo conoce sus direcciones IP.

· Bloquee el acceso FTP desde la PC2 hasta el Servidor1 y el Servidor2 .

· Bloquee el acceso ICMP desde la PC3 hasta el Servidor1 y el Servidor2 .

Nota: para los fines de calificación, debe configurar las instrucciones en el orden que se especifica en los siguientes pasos.

Paso 1: denegar a la PC1 el acceso a los servicios HTTP y HTTPS en el Servidor 1 y el Servidor2.

a. Cree una ACL de IP extendida con nombre que le deniegue a la PC1 el acceso a los servicios HTTP y HTTPS del Servidor1 y el Servidor2 . Ya que es imposible observar directamente la subred de servidores en Internet, se necesitan cuatro reglas.

¿Cuál es el comando para comenzar la ACL nombrada?

b. Registre la instrucción que deniega el acceso de la PC1 al Servidor1 , solo para HTTP (puerto 80).

c. Registre la instrucción que deniega el acceso de la PC1 al Servidor1 , solo para HTTPS (puerto 443).

d. Registre la instrucción que deniega el acceso de la PC1 al Servidor2 , solo para HTTP.

e. Registre la instrucción que deniega el acceso de la PC1 al Servidor2 , solo para HTTPS.

Paso 2: denegar a la PC2 el acceso a los servicios FTP en el Servidor1 y el Servidor2.

a. Registre la instrucción que deniega el acceso de la PC2 al Servidor1 , solo para FTP (puerto 21 únicamente).

b. Registre la instrucción que deniega el acceso de la PC2 al Servidor2 , solo para FTP (puerto 21 únicamente).

Paso 3: denegar a la PC3 que haga ping al Servidor1 y al Servidor2.

a. Registre la instrucción que deniega el acceso ICMP de la PC3 al Servidor1 .

b. Registre la instrucción que deniega el acceso ICMP de la PC3 al Servidor2 .

Paso 4: permitir todo el tráfico IP restante.

De forma predeterminada, una lista de acceso niega todo el tráfico que no cumple con ninguna regla de la lista. ¿Qué comando permite el resto del tráfico?

Parte 2: aplicar y verificar la ACL extendida

El tráfico que se filtrará proviene de la red 172.31.1.96/27 y tiene como destino las redes remotas. La ubicación adecuada de la ACL también depende de la relación del tráfico con respecto al RT1 .

Paso 1: aplicar la ACL a la interfaz apropiada en el sentido correcto.

a. ¿Cuáles son los comandos que necesita para aplicar la ACL a la interfaz correcta y en la dirección correcta?

Paso 2: probar el acceso de cada computadora.

a. Acceda a los sitios web del Servidor1 y Servidor2 mediante el navegador web de la PC1 con los protocolos HTTP y HTTPS.

b. Acceda al Servidor1 y el Servidor2 mediante FTP con la PC1 . El nombre de usuario y la contraseña es “cisco ”.

c. Haga ping al Servidor1 y al Servidor2 desde la PC1 .

d. Repita los pasos 2a hasta 2c con la PC2 y la PC3 para verificar que el funcionamiento de la lista de acceso sea correcto.

ACTIVIDAD 13 EJEMPLOS DE CREACIÓN ACL EXTENDIDA

ACTIVIDAD 12 CONFIGURACIÓN Y VERIFICACIÓN DE RESTRICCIONES VTY

En esta actividad era configurar lo básico después aplicar unas ACL para que quedara mas claro lo que es la seguridad en una red ya que es muy importante para resguardar cualquier información.

Suscribirse a:

Comentarios (Atom)